För extra säkerhet ville jag begränsa åtkomsten till min Cisco SG300-10-switch till endast en IP-adress i mitt lokala delnät. Efter att jag ursprungligen konfigurerat min nya strömbrytare några veckor tillbaka var jag inte glad att veta att alla som var anslutna till mitt LAN eller WLAN kunde komma till inloggningssidan genom att bara veta IP-adressen för enheten.

Jag slutade siktning genom 500-sidiga manualen för att räkna ut hur man går till att blockera alla IP-adresser förutom de som jag ville ha för åtkomst till administrationen. Efter mycket testning och flera inlägg till Cisco-forumen, tänkte jag ut det! I den här artikeln går jag igenom stegen för att konfigurera åtkomstprofiler och profiler för din Cisco-switch.

Notera: Följande metod som jag beskriver beskriver också att du kan begränsa åtkomsten till ett antal aktiverade tjänster på din strömbrytare. Till exempel kan du begränsa åtkomsten till SSH, HTTP, HTTPS, Telnet eller alla dessa tjänster via IP-adress.

Skapa Management Access Profile & Rules

För att komma igång, logga in på webbgränssnittet för din växel och expandera säkerhet och expandera sedan Mgmt Access Method. Fortsätt och klicka på Åtkomstprofiler.

Det första vi behöver göra är att skapa en ny åtkomstprofil. Som standard bör du bara se Endast konsol profil. Också du märker på toppen som Ingen är markerat bredvid Aktiv åtkomstprofil. När vi har skapat vår profil och regler måste vi välja profilens namn här för att aktivera det.

Klicka nu på Lägg till knappen och detta ska ta fram en dialogruta där du kan namnge din nya profil och lägga till den första regeln för den nya profilen.

Överst, ge din nya profil ett namn. Alla andra fält gäller den första regeln som läggs till i den nya profilen. För Regel Prioritet, måste du välja ett värde mellan 1 och 65535. Hur Cisco fungerar är att regeln med den lägsta prioriteten tillämpas först. Om det inte matchar, tillämpas nästa regel med den lägsta prioriteten.

I mitt exempel valde jag en prioritet av 1 för att jag vill att denna regel ska behandlas först. Denna regel kommer att vara den som tillåter den IP-adress som jag vill ge tillgång till strömbrytaren. Under Förvaltningsmetod, kan du antingen välja en viss tjänst eller välja allt, vilket kommer att begränsa allt. I mitt fall valde jag allt eftersom jag bara har SSH och HTTPS aktiverad i alla fall och jag hanterar båda tjänsterna från en dator.

Observera att om du bara vill säkra SSH och HTTPS måste du skapa två separata regler. De Verkan kan bara vara Förneka eller Tillåta. För mitt exempel valde jag Tillåta eftersom detta kommer att vara för den tillåtna IP-adressen. Därefter kan du tillämpa regeln på ett visst gränssnitt på enheten eller du kan bara lämna den på Allt så att den gäller alla portar.

Under Gäller källans IP-adress, vi måste välja Användardefinierad här och då välja Version 4, om du inte arbetar i en IPv6-miljö, då väljer du Version 6. Ange nu i IP-adressen som får åtkomst och skriv in en nätverksmask som matchar alla relevanta bitar som ska ses på.

Till exempel, eftersom min IP-adress är 192.168.1.233, måste hela IP-adressen undersökas och därför behöver jag en nätverksmask av 255.255.255.255. Om jag ville att regeln skulle gälla för alla på hela delnätet skulle jag använda en mask på 255.255.255.0. Det skulle innebära att alla med en 192.168.1.x-adress skulle tillåtas. Det är inte vad jag vill göra, självklart, men förhoppningsvis förklarar man hur man använder nätverksmasken. Observera att nätverksmasken inte är subnätmasken för ditt nätverk. Nätverksmasken säger helt enkelt vilka bitar Cisco ska titta på när man tillämpar regeln.

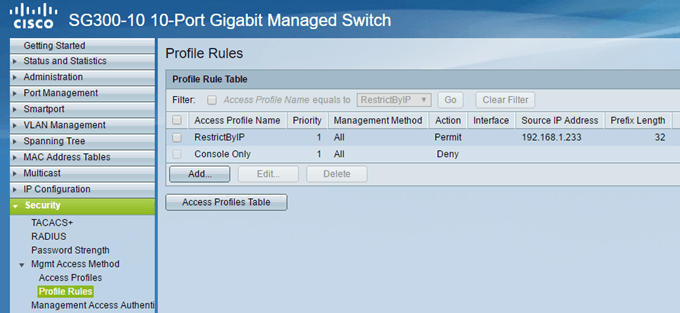

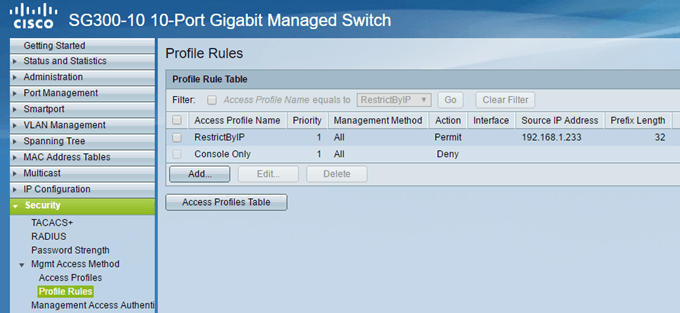

Klick Tillämpa och du borde nu ha en ny åtkomstprofil och regel! Klicka på Profilregler i den vänstra menyn och du bör se den nya regeln som listas upptill.

Nu måste vi lägga till vår andra regel. För att göra detta klickar du på Lägg till knapp som visas under Profilregel tabell.

Den andra regeln är väldigt enkel. För det första, se till att Access Profile Name är samma som vi just skapat. Nu, vi ger bara regeln en prioritet för 2 och välj Förneka för Verkan. Se till att allt annat är inställt på Allt. Det betyder att alla IP-adresser kommer att blockeras. Men eftersom vår första regel kommer att behandlas först kommer den IP-adressen att tillåtas. När en regel matchas ignoreras de andra reglerna. Om en IP-adress inte stämmer överens med den första regeln kommer den till denna andra regel, där den kommer att matcha och blockeras. Trevlig!

Slutligen måste vi aktivera den nya åtkomstprofilen. För att göra det, gå tillbaka till Åtkomstprofiler och välj den nya profilen från rullgardinsmenyn högst upp (bredvid Aktiv åtkomstprofil). Se till att klicka på Tillämpa och du borde vara bra att gå.

Kom ihåg att konfigurationen för närvarande bara sparas i körkonfigurationen. Se till att du går till Administrering - Filhantering - Kopiera / spara konfiguration för att kopiera körkonfigurationen till startkonfigurationen.

Om du vill tillåta mer än en IP-adressåtkomst till omkopplaren, skapa bara en annan regel som den första, men ge den högre prioritet. Du måste också se till att du ändrar prioriteten för Förneka reglera så att den har högre prioritet än alla Tillåta regler. Om du stöter på några problem eller inte kan få det att fungera, skriv gärna in i kommentarerna och jag försöker hjälpa. Njut av!